Eine Software- oder Appliance-basierte Lösung, die die zentrale Sammlung, Analyse und Korrelation von Log-Daten aus verschiedenen Quellen ermöglicht, um potenzielle Sicherheitsbedrohungen zu erkennen und darauf zu reagieren.

Suche

Geben Sie den gewünschten Suchbegriff in das untenstehende Feld ein und drücken Sie auf "Suche" um die Suche zu starten.

SOC - Security Operation Center

Managed Detection and Response

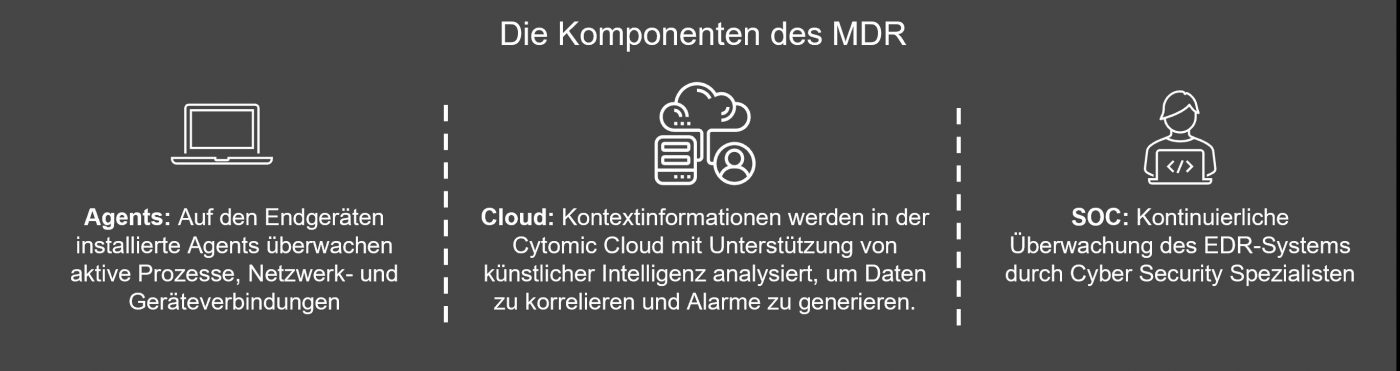

Managed Detection and Response (MDR) von XSOC bietet Unternehmen eine gemanagte Sicherheitslösung für Endgeräte (Desktop-PCs, Laptops und Server) zur Erkennung, Analyse und Abwehr von Cyber Angriffen. Ohne, dass Sie ihre eigene Personal-, Hardware- oder Softwareressourcen einsetzen müssen.

Herausforderung

In Unternehmen gibt es mehr Endgeräte als je zuvor. Viele Mitarbeiter haben mehrere Endgeräte und die Anforderung, von überall auf Unternehmensressourcen zugreifen zu können. Dies bietet viele Vorteile für eine agile Arbeitsweise, erhöht jedoch auch das Sicherheitsrisiko, Cyber Attacken ausgeliefert zu sein. Mit zunehmender Anzahl an Endgeräten, müssen fortschrittlichere Maßnahmen ergriffen werden, um Unternehmen zu schützen.

Die Lösung ist der Einsatz einer gemanagten Endpoint Detection and Response Lösung, kurz EDR.

Das EDR automatisiert die Prozesse von der Vorbeugung, Erkennung, Eindämmung bis zur Abwehr neuartiger Angriffe, gemanagt durch das Security Operations Center von XSOC.

Gründe für einen Managed Service

-

- Komplexität: Tools wie ein EDR unterstützen Unternehmen zwar bei der Suche nach Bedrohungen und der Reaktion auf Sicherheitsvorfälle. Die Tools lassen sich jedoch nur mit spezialisierten Fachkräften - wie zum Beispiel von XSOC - in vollem Umfang nutzen.

- Kosteneinsparung: Der Aufbau eines eigenen Security Operations Centers ist personalintensiv, komplex und teuer. Die Auslagerung zu einem externen Partner mit jahrelanger Erfahrung, bietet hierzu eine günstige Alternative.

- Experten: Jeder Cyber Angriff ist individuell. Es ist notwendig, sich täglich mit den neuesten Entwicklungen auseinanderzusetzen, um auf dem Laufenden zu bleiben. Die Experten von XSOC werden fortlaufend weitergebildet, um auch die aktuellen TTPs (Tactics, Techniques, and Procedures) der Angreifer zu kennen.

Der Service im Detail

- Überwachung der Endgeräte auf Aktivitäten, die auf eine Bedrohung hinweisen. So werden Programme und Prozesse rechtzeitig identifiziert und blockiert, die schädliche Aktionen ausführen könnten.

- Kontrolle von Dokumenten (z.B. E-Mail Anhänge, oder Dokumente auf USB-Speichern) über welche sich ein Angreifer unbefugten Zugriff auf Endgeräte verschaffen könnte.

- Analyse von Meldungen des EDR durch SOC-Experten, um Muster zu erkennen die auf eine potenzielle Bedrohung hinweisen.

- Umsetzen von Gegenmaßnahmen für alle identifizierten Bedrohungen, um sie entweder abzuwehren oder einzudämmen.

- Benachrichtigung des Kunden bei Erkennen von kritischen Bedrohungen.

Pakete für KMU und Mittelstand

Die grundsätzlichen Anforderungen an ein SOC gleichen sich bei allen Firmengrößen. Dennoch sind die finanziellen Möglichkeiten sehr unterschiedlich und werden in den Service-Paketen berücksichtigt.

Alle Service-Pakete beinhalten flexible Anteile, um das Angebot auf die unterschiedlichen Wünsche der Kunden detailliert anpassen zu können.

Rufen Sie uns an, um Ihr persönliches Angebot zu erhalten. Unsere Security Experten beraten Sie kostenfrei zu allen Details.

Funktionsweise

Security Operation Center

Ein SOC ist ein zentraler Ort, an dem Sicherheitsereignisse in Echtzeit überwacht, analysiert und auf Bedrohungen reagiert wird. Ein outsourced managed SOC wird von einem externen Anbieter betrieben und verwaltet, um sicherzustellen, dass das Unternehmen stets über eine effektive und hoch qualifizierte IT-Sicherheitsabteilung verfügt.Um eine effektive Überwachung zu gewährleisten, verwendet ein managed SOC in der Regel SIEM (Security Information and Event Management) oder EDR (Endpoint Detection and Response)-Technologie. Diese Technologien helfen dabei, Sicherheitsereignisse in Echtzeit zu überwachen, Bedrohungen zu identifizieren und auf diese zu reagieren. Eine erfolgreiche Implementierung erfordert eine enge Zusammenarbeit zwischen dem Kunden und dem SOC-Anbieter.Das SOC-Team umfasst in der Regel SOC Analysten auf zwei Hauptebenen: Level 1 und Level 2. Die Hauptaufgabe von Level 1-Analysten besteht darin, Alarme zu überwachen und einfache Bedrohungen zu identifizieren und zu beheben. Sobald ein Alarm ausgelöst wird, prüfen Level 1-Analysten den Alarm und leiten gegebenenfalls Maßnahmen zur Untersuchung ein. Sie sind in der Lage, einfache Bedrohungen wie bekannte Malware-Angriffe zu identifizieren und zu beheben.Level 2-Analysten haben ein höheres Maß an Expertise und sind in der Lage, komplexere Bedrohungen zu untersuchen. Sie analysieren detailliertere Logs und Daten und führen tiefere forensische Untersuchungen durch, um die Ursache des Ereignisses zu ermitteln. Level 2-Analysten nutzen ihre Kenntnisse über Bedrohungsakteure und -taktiken, um einen detaillierten Überblick über das Ereignis zu erhalten und umfassende Empfehlungen für angemessene Gegenmaßnahmen zu geben.Diese Gegenmaßnahmen werden jedoch nur in enger Zusammenarbeit mit dem Kunden ergriffen, da sie spezifische Auswirkungen auf die IT-Systeme des Kunden haben können. Einige der möglichen Gegenmaßnahmen, die im Rahmen des SOC-Services ergriffen werden können, umfassen:§ Blockieren von Verbindungen: Das SOC kann schädliche Verbindungen blockieren, die versuchen, auf das Netzwerk des Kunden zuzugreifen, um den Schaden zu minimieren.

- § Blockieren von Dateien: Wenn das SOC schädliche Dateien erkennt, kann es sie blockieren, um zu verhindern, dass sie auf Systeme des Kunden heruntergeladen werden.

- § Isolierung von betroffenen Systemen: Das SOC kann betroffene Systeme isolieren, um die Ausbreitung von Malware auf andere Systeme zu verhindern.

- § Entfernen von Malware: Das SOC kann Malware identifizieren und entfernen, um die Integrität der Systeme des Kunden wiederherzustellen.

- § Patching von Schwachstellen: Das SOC kann Schwachstellen im System des Kunden identifizieren und geeignete Patches oder Updates bereitstellen, um sie zu schließen und zukünftige Angriffe zu verhindern.

- § Incident Response: Wenn ein Sicherheitsvorfall auftritt, kann das SOC eine schnelle und effektive Incident-Response durchführen, um den Schaden zu minimieren.

- § Sicherheitsbewertungen: Das SOC kann regelmäßige Sicherheitsbewertungen durchführen, um Schwachstellen im IT-System des Kunden zu identifizieren und entsprechende Maßnahmen zur Verbesserung der Sicherheit zu empfehlen.

Eine enge Abstimmung zwischen dem SOC und dem Kunden ist unerlässlich, um sicherzustellen, dass die Gegenmaßnahmen effektiv sind und die Integrität des IT-Systems des Kunden nicht beeinträchtigen.Nach Abschluss der Analyse des Security Incidents ist es Aufgabe des Level 2-Analysten, die Informationen an den Kunden weiterzugeben. Dies erfolgt in der Regel über einen detaillierten Bericht, der die Ergebnisse der Analyse, die Ursache des Vorfalls, die Schwere des Vorfalls und Empfehlungen zur Verbesserung der Sicherheitsmaßnahmen enthält.Ein großer Vorteil eines SOC-Services ist, dass Unternehmen jeder Größe und Branche davon profitieren können, da der SOC-Service auf die spezifischen Anforderungen des jeweiligen Unternehmens zugeschnitten werden kann. Zudem werden mögliche Bedrohungen proaktiv erkannt und es können schnell Gegenmaßnahmen ergriffen werden, bevor Schäden entstehen. Unternehmen müssen sich nicht mehr um den Aufbau und die Pflege eines eigenen SOC-Teams kümmern, was Zeit und Kosten spart.Der SOC-Service bietet auch regelmäßige Sicherheitsbewertungen und Empfehlungen, um sicherzustellen, dass das IT-System des Kunden stets auf dem neuesten Stand ist und den neuesten Sicherheitsbedrohungen standhalten kann. Durch eine enge Zusammenarbeit mit dem SOC-Team können Unternehmen auch eine bessere Transparenz und Kontrolle über ihre IT-Infrastruktur erhalten.Insgesamt bietet ein SOC-Service Unternehmen ein hohes Maß an Sicherheit, indem Bedrohungen proaktiv erkannt und geeignete Maßnahmen ergriffen werden. Unternehmen können Zeit und Kosten sparen und haben die Gewissheit, dass ihr IT-System optimal geschützt ist.

Rollen im SOC

Ein Security Operations Center (SOC) ist eine wichtige Einrichtung für Unternehmen, um ihre IT-Systeme und Daten zu schützen. Es besteht aus verschiedenen Rollen, die zusammenarbeiten, um Bedrohungen zu erkennen, zu verhindern und darauf zu reagieren. In diesem Artikel werden die Rollen des SOC-Managers, SOC Analyst Level 1, SOC Analyst Level 2 und Threat Hunter beschrieben.

Der SOC-Manager ist verantwortlich für das Management und die Leitung des gesamten SOC-Teams. Dies umfasst die Überwachung der täglichen Aktivitäten, die Entwicklung von Prozessen und Richtlinien, die Überwachung von Leistungskennzahlen und die Sicherstellung der Einhaltung von Vorschriften und Best Practices. Der SOC-Manager ist auch verantwortlich für die Kommunikation mit anderen Teams innerhalb des Unternehmens, um sicherzustellen, dass die Sicherheitsziele des Unternehmens erreicht werden.

SOC Analyst Level 1 ist in der Regel der erste Ansprechpartner bei der Untersuchung von Sicherheitsvorfällen. Sie sind dafür verantwortlich, Warnungen und Ereignisse zu überwachen und zu bewerten, die von Sicherheitskontrollen generiert werden, um festzustellen, ob sie ein Sicherheitsrisiko darstellen. Sie führen auch grundlegende Analysen durch, um zu bestätigen, ob ein Sicherheitsvorfall vorliegt, und nehmen bei Bedarf Maßnahmen zur Eindämmung des Vorfalls.

SOC Analyst Level 2 ist für fortgeschrittenere Untersuchungen und Analysen verantwortlich. Sie verfügen über tieferes Wissen über Sicherheitsbedrohungen und können komplexe Angriffe auf Systeme und Netzwerke analysieren. Sie können auch Sicherheitsrichtlinien und -prozesse entwickeln und implementieren, um zukünftige Sicherheitsvorfälle zu verhindern.

Der Threat Hunter ist für die proaktive Suche nach Bedrohungen verantwortlich, die durch bestehende Sicherheitskontrollen nicht erkannt werden. Sie verwenden erweiterte Techniken und Tools, um Bedrohungen zu erkennen, die in den Systemen und Netzwerken des Unternehmens verborgen sind. Dies umfasst auch die Analyse von Verhaltensweisen und Mustern, die auf Anomalien hinweisen können, die auf eine mögliche Bedrohung hinweisen.

Zusammenarbeit und Kommunikation sind entscheidend für den Erfolg eines SOC-Teams. Die Rollen des SOC-Managers, SOC-Analyst Level 1 und Level 2 und des Threat Hunter ergänzen sich und arbeiten zusammen, um die Sicherheit des Unternehmens zu gewährleisten. Der SOC-Manager koordiniert die Arbeit des Teams, während die Analysten die tägliche Überwachung und Untersuchung durchführen. Der Threat Hunter ergänzt die Arbeit des SOC-Teams, indem er aktiv nach Bedrohungen sucht, die von bestehenden Sicherheitskontrollen möglicherweise nicht erkannt werden. Zusammen tragen sie dazu bei, Sicherheitsrisiken zu minimieren und das Unternehmen vor Cyberangriffen zu schützen.

Rollenverteilung im SOC

Zusammenspiel von Mitarbeitern, Technologien und Prozessen

In einem Security Operations Center (SOC) arbeiten Mitarbeiter, Technologien und Prozesse eng zusammen, um die Sicherheit der Organisation zu gewährleisten. Ein SOC ist ein Team, das rund um die Uhr die Überwachung und Analyse von Sicherheitsbedrohungen durchführt. Hier sind einige Details dazu, wie Mitarbeiter, Technologien und Prozesse im SOC zusammenarbeiten.

Mitarbeiter im SOC:

Die Mitarbeiter im SOC sind das Herzstück des Systems. Sie verfügen über umfassende Kenntnisse und Erfahrungen im Bereich der IT-Sicherheit und haben ein tiefes Verständnis für die Technologien und Prozesse, die im SOC eingesetzt werden. SOC-Analysten müssen in der Lage sein, Bedrohungen schnell zu erkennen und zu bewerten, um darauf angemessen reagieren zu können. Sie arbeiten in engem Kontakt mit Kunden und anderen Experten, um sicherzustellen, dass alle Bedrohungen erkannt und abgewehrt werden.

Technologien im SOC:

Eine wichtige Rolle bei der Identifikation von Bedrohungen spielen die Technologien im SOC. Zu den wichtigsten Technologien gehören SIEM (Security Information and Event Management) und EDR (Endpoint Detection and Response). Diese Technologien helfen bei der Sammlung und Analyse von Daten aus verschiedenen Quellen wie Netzwerken, Endgeräten oder Cloud-Umgebungen. Sie können auch Algorithmen und Machine Learning-Modelle einsetzen, um Bedrohungen zu erkennen und zu klassifizieren.

Prozesse im SOC:

Die Prozesse im SOC sind ebenfalls von entscheidender Bedeutung. Sie stellen sicher, dass die SOC-Analysten die Daten effektiv analysieren können und die richtigen Maßnahmen ergriffen werden, um Bedrohungen zu bekämpfen. Die Prozesse umfassen auch den Umgang mit Sicherheitsvorfällen, wie z.B. die Eskalation von Bedrohungen an höhere Stellen, die Zusammenarbeit mit anderen Experten oder die Erstellung von Berichten und Empfehlungen.

Herausforderungen und Möglichkeiten

Das Zusammenwirken von Mitarbeitern, Technologien und Prozessen ist von zentraler Bedeutung für die Effektivität eines SOC. Die Mitarbeiter, insbesondere die SOC-Analysten, sind für die tägliche Arbeit im SOC verantwortlich. Sie nutzen Tools wie SIEM oder EDR, um potenzielle Bedrohungen zu identifizieren und zu untersuchen. Dabei können sie auf umfangreiche Datensätze zurückgreifen, die von den eingesetzten Technologien generiert werden.

Ein wichtiger Prozess im SOC ist das Security Incident Management. Hier werden Sicherheitsvorfälle von Level 1-Analysten identifiziert und an Level 2-Analysten weitergeleitet. Der Level 2-Analyst übernimmt dann die weitere Untersuchung und Eindämmung des Vorfalls. Um den Übergang von Level 1 zu Level 2 zu erleichtern, werden oft Ticket-Systeme eingesetzt. Der Level 1-Analyst erstellt ein Ticket für den Sicherheitsvorfall und weist es dem Level 2-Analysten zu.

Eine Herausforderung im SOC ist es, die Menge an generierten Sicherheitsereignissen zu verwalten. Es ist wichtig, die richtige Balance zwischen der Erstellung von Sicherheitsereignissen und der Handhabung von Ereignissen zu finden, um sicherzustellen, dass keine Bedrohung übersehen wird. Technologien wie Machine Learning und Automatisierung können hier helfen, indem sie unnötige Ereignisse automatisch filtern und den SOC-Analysten nur die relevanten Ereignisse zur Untersuchung bereitstellen.

Ein weiteres wichtiges Element im SOC ist die Zusammenarbeit und Kommunikation zwischen den verschiedenen Teams und Abteilungen. SOC-Analysten müssen eng mit IT-Teams und dem Incident Response-Team zusammenarbeiten, um sicherzustellen, dass Bedrohungen schnell und effektiv behoben werden. Auch die Kommunikation mit dem Kunden ist von Bedeutung, um sicherzustellen, dass er über den Status von Sicherheitsvorfällen auf dem Laufenden gehalten wird.

Insgesamt ist das effektive Zusammenspiel von Mitarbeitern, Technologien und Prozessen von großer Bedeutung für den Erfolg eines SOC. Nur wenn alle Elemente nahtlos zusammenarbeiten, können potenzielle Bedrohungen effektiv identifiziert, untersucht und behoben werden.

Ticket-System

Eines der wichtigsten Technologien im SOC

Im Security Operations Center (SOC) ist das Ticket-System eines der wichtigsten Tools, um sicherzustellen, dass Aufgaben und Vorfälle effektiv und effizient bearbeitet werden. In diesem Artikel werden wir uns damit befassen, welche Rolle das Ticket-System im SOC spielt und warum es für den Erfolg des SOC von entscheidender Bedeutung ist.

Ein Ticket-System ist eine Software, die verwendet wird, um Supportanfragen, Vorfälle oder Aufgaben zu erfassen, zu priorisieren, zu verfolgen und zu dokumentieren. Im SOC wird ein Ticket-System verwendet, um die Vorfälle, die von Sicherheitstechnologien wie SIEM-Plattformen, EDR-Lösungen und Netzwerk-Monitoring-Tools generiert werden, zu verwalten.

Wenn ein Alarm von einer dieser Technologien ausgelöst wird, wird ein Ticket im Ticket-System erstellt. Dieses Ticket enthält Informationen zum Vorfall, wie z.B. die Art des Alarms, den Zeitpunkt des Vorfalls und den betroffenen Benutzer oder das betroffene System. Das Ticket wird dann an den entsprechenden SOC-Analysten weitergeleitet, der den Vorfall bearbeitet.

Die Rolle des Ticket-Systems im SOC besteht darin, sicherzustellen, dass alle Vorfälle ordnungsgemäß dokumentiert und bearbeitet werden. Es bietet den SOC-Analysten eine zentrale Plattform, auf der sie alle Vorfälle sehen und priorisieren können. Dies hilft ihnen dabei, den Überblick über die Vielzahl von Vorfällen zu behalten, die täglich im SOC auftreten.

Das Ticket-System ist auch wichtig, um sicherzustellen, dass keine Vorfälle übersehen werden. Jeder Vorfall wird in das Ticket-System eingetragen, so dass die SOC-Analysten ihn bearbeiten können. Das Ticket-System stellt sicher, dass jeder Vorfall verfolgt wird, bis er vollständig behoben ist.

Ein weiterer wichtiger Aspekt des Ticket-Systems ist die Dokumentation. Es ermöglicht den SOC-Analysten, jeden Schritt des Prozesses zu dokumentieren, von der Untersuchung des Vorfalls bis hin zur Lösung. Diese Dokumentation ist wichtig, um sicherzustellen, dass der SOC über die gesamte Historie eines Vorfalls verfügt und im Falle eines erneuten Vorfalls darauf zurückgreifen kann.

Das Ticket-System erleichtert auch die Zusammenarbeit im SOC. Wenn ein SOC-Analyst an einem Vorfall arbeitet und zusätzliche Informationen benötigt, kann er das Ticket an einen anderen Analysten weiterleiten, der über das erforderliche Wissen oder die erforderlichen Fähigkeiten verfügt, um den Vorfall zu lösen. Das Ticket-System ermöglicht es dem SOC, Informationen zu teilen und gemeinsam an einer Lösung zu arbeiten.

Insgesamt ist das Ticket-System eine entscheidende Komponente im SOC. Es ist wichtig, sicherzustellen, dass das Ticket-System richtig konfiguriert und implementiert wird, damit es den Anforderungen des SOC entspricht. Ein gut funktionierendes Ticket-System trägt dazu bei, dass alle Vorfälle effektiv bearbeitet werden und der SOC seine Aufgabe erfüllen kann, die Sicherheit der Organisation zu gewährleisten.

EDR vs SIEM

Was sind die Unterschiede?

In der heutigen Welt der Cyberkriminalität und der zunehmenden Bedrohungen durch Malware und Cyberangriffe sind Security Operations Center (SOCs) von entscheidender Bedeutung für Unternehmen, um ihre Infrastruktur und Daten zu schützen. Um dies zu gewährleisten, müssen SOCs verschiedene Technologien und Tools einsetzen, um Bedrohungen zu erkennen, zu untersuchen und darauf zu reagieren. Zu den wichtigsten Tools gehören EDR (Endpoint Detection and Response) und SIEM (Security Information and Event Management). Beide Technologien haben unterschiedliche Merkmale, Vorteile und Nachteile, die bei der Entscheidung über ihre Implementierung im SOC berücksichtigt werden müssen. Im Folgenden werden die beiden Technologien aus verschiedenen Gesichtspunkten gegenübergestellt:

- Fokus: Der Fokus von EDR liegt auf der Endpunktsicherheit und der Überwachung von Bedrohungen auf Geräten wie Laptops, Desktops und mobilen Geräten. SIEM hingegen ist eher auf die Überwachung und Analyse von Sicherheitsereignissen im gesamten Netzwerk ausgerichtet.

- Datenerfassung: EDR sammelt detaillierte Informationen von jedem Endpunkt, wie zum Beispiel Prozessaktivitäten, Netzwerkverbindungen, Dateizugriffe und andere Daten, die für die Erkennung von Angriffen nützlich sein können. SIEM dagegen sammelt Daten aus verschiedenen Quellen im Netzwerk, wie z.B. Firewalls, Intrusion Detection Systems (IDS), Netzwerkgeräte und Server.

- Analyse: EDR nutzt maschinelles Lernen und Verhaltensanalysen, um Anomalien im Endpunktverhalten zu erkennen und Bedrohungen zu identifizieren. SIEM hingegen nutzt Korrelationsregeln und Ereignisverarbeitung, um Bedrohungen im Netzwerk zu erkennen.

- Reaktion: EDR kann automatisch Gegenmaßnahmen ergreifen, um Bedrohungen zu stoppen oder einzudämmen. SIEM hingegen erfordert normalerweise manuelle Eingriffe, um auf Bedrohungen zu reagieren.

Die Wahl zwischen EDR und SIEM hängt von den spezifischen Bedürfnissen und der Infrastruktur des Unternehmens ab. Einige Organisationen benötigen möglicherweise eine detaillierte Endpunkt-Überwachung und -Reaktion, während andere mehr Wert auf eine umfassende Überwachung von Ereignisdaten legen. Einige Unternehmen entscheiden sich sogar dafür, beide Technologien zusammen zu nutzen, um ein umfassendes Sicherheitsprofil zu erhalten.

Unabhängig davon, welche Technologie eingesetzt wird, stehen Unternehmen bei der Implementierung und Verwaltung von EDR oder SIEM vor einer Reihe von Herausforderungen. Eine der größten Herausforderungen ist die Komplexität der Systeme und die Fähigkeit, effektiv aus den großen Datenmengen zu filtern und Bedrohungen zu erkennen. Eine weitere Herausforderung ist der Mangel an qualifizierten Sicherheitsfachkräften, um die Technologien effektiv zu nutzen und zu verwalten.

Hier kommt ein SOC-Service-Provider ins Spiel. Indem sie sich auf die Verwaltung und Überwachung von EDR- oder SIEM-Systemen spezialisiert haben, können SOC-Dienstleister Unternehmen dabei unterstützen, Bedrohungen effektiver zu erkennen und darauf zu reagieren. SOC-Provider verfügen auch oft über ein tiefes Verständnis der neuesten Bedrohungen und Trends in der Sicherheitslandschaft, was es ihnen ermöglicht, Kunden besser zu schützen.

Insgesamt bietet die Kombination von EDR und SIEM ein starkes Fundament für eine effektive Bedrohungserkennung und -abwehr. Unabhängig davon, welche Technologie oder welcher Ansatz gewählt wird, bleibt die Verwaltung und Überwachung dieser Systeme jedoch eine Herausforderung für viele Unternehmen. Durch die Zusammenarbeit mit einem SOC-Service-Provider können Unternehmen jedoch die Sicherheitsinfrastruktur optimieren und den Schutz gegen Cyber-Bedrohungen verbessern.

SIM Prozess

Wie funktioniert der Security Incident Management Prozess im SOC?

Der Security Incident Management (SIM) Prozess ist ein wichtiger Bestandteil jedes SOC, da er es ermöglicht, Sicherheitsvorfälle schnell und effektiv zu erkennen, darauf zu reagieren und sie zu lösen. Es gibt verschiedene Frameworks, die den Security Incident Management Prozess definieren, darunter ISO 27.001, NIST und ITIL.

ISO 27.001 ist ein international anerkanntes Framework für Informationssicherheit. Es stellt Anforderungen an ein Informationssicherheitsmanagementsystem (ISMS) und gibt Empfehlungen für die Implementierung, Überwachung, Wartung und Verbesserung eines ISMS. Der Security Incident Management Prozess ist ein wichtiger Bestandteil des ISMS und besteht aus sechs Phasen: Erkennung, Klassifizierung, Untersuchung, Eskalation, Reaktion und Wiederherstellung.

NIST (National Institute of Standards and Technology) ist eine US-amerikanische Behörde, die Standards und Best Practices für verschiedene Bereiche, einschließlich IT-Sicherheit, entwickelt. Der Security Incident Management Prozess ist ein wichtiger Bestandteil des NIST Cybersecurity Frameworks und besteht aus fünf Phasen: Identifizierung, Schutz, Erkennung, Reaktion und Wiederherstellung.

ITIL (Information Technology Infrastructure Library) ist ein Framework für IT Service Management und umfasst Best Practices für die Planung, Bereitstellung, Unterstützung und Verbesserung von IT Services. Der Security Incident Management Prozess ist ein wichtiger Bestandteil des ITIL-Frameworks und besteht aus fünf Phasen: Identifizierung, Bewertung, Eskalation, Untersuchung und Wiederherstellung.

Unabhängig vom Framework besteht der Security Incident Management Prozess im SOC in der Regel aus ähnlichen Phasen:

- Erkennung: In dieser Phase werden Sicherheitsereignisse erkannt und bewertet, um festzustellen, ob es sich um einen Sicherheitsvorfall handelt, der untersucht werden muss. Hier kommen verschiedene Technologien wie SIEM und EDR zum Einsatz, um Anomalien zu erkennen und Alarme auszulösen.

- Bewertung: Nach der Erkennung erfolgt die Bewertung des Sicherheitsvorfalls. Hier wird die Schwere des Vorfalls bestimmt und entschieden, welche Eskalationsstufe benötigt wird, um den Vorfall zu bearbeiten. In dieser Phase kann auch entschieden werden, ob der Vorfall an den Kunden gemeldet werden muss.

- Eindämmung: Die Eindämmung ist die dritte Phase des SIM-Prozesses und bezieht sich auf die Schritte, die unternommen werden, um den Vorfall zu begrenzen und weitere Schäden zu vermeiden. Hierbei können Technologien wie Firewalls, Intrusion Prevention Systems und andere Sicherheitsvorrichtungen eingesetzt werden, um den Vorfall zu stoppen.

- Analyse und Wiederherstellung: In dieser Phase wird der Vorfall detailliert untersucht, um die Ursache und den Umfang des Vorfalls zu verstehen. Sobald diese Informationen verfügbar sind, kann mit der Wiederherstellung der betroffenen Systeme und Daten begonnen werden.

- Berichterstattung: Die letzte Phase des SIM-Prozesses ist die Berichterstattung, in der der Vorfall dokumentiert und dem Management und gegebenenfalls den Kunden gemeldet wird. Hier können auch Empfehlungen für Maßnahmen zur Verbesserung der Sicherheitslage ausgesprochen werden.

Ein effektiver Security Incident Management Prozess ist für jedes SOC von entscheidender Bedeutung, um schnell auf Sicherheitsvorfälle zu reagieren und sie zu lösen. Die Verwendung von Frameworks wie ISO 27.001, NIST oder ITIL kann dabei helfen, den Prozess zu standardisieren und zu verbessern.

Begriffe im SOC Umfeld

-

SIEM (Security Information and Event Management)

-

EDR (Endpoint Detection and Response)

Eine Sicherheitstechnologie, die auf den Endgeräten eines Netzwerks läuft und in Echtzeit Verhaltensweisen überwacht, um potenzielle Angriffe zu erkennen und darauf zu reagieren.

-

Threat Intelligence

Eine proaktive Methode zur Suche nach möglichen Bedrohungen, die von automatisierten Sicherheitswerkzeugen nicht erkannt werden können.

-

SOC (Security Operations Center)

Eine Einrichtung, die für die Überwachung und Analyse von Sicherheitsereignissen verantwortlich ist, um potenzielle Bedrohungen für ein Unternehmen zu erkennen und darauf zu reagieren.

-

Threat Hunting

Eine proaktive Methode zur Suche nach möglichen Bedrohungen, die von automatisierten Sicherheitswerkzeugen nicht erkannt werden können.

-

Zero Trust

Ein Sicherheitskonzept, bei dem jeder Zugriff auf Ressourcen im Netzwerk authentifiziert und autorisiert werden muss, unabhängig davon, ob er von innen oder außen kommt.

-

Vulnerability Management

Der Prozess der Identifizierung, Klassifizierung, Priorisierung und Behebung von Schwachstellen in Systemen und Anwendungen, um die Sicherheit zu verbessern.

-

Incident Response

Ein Prozess, um auf Sicherheitsvorfälle zu reagieren, einschließlich der Untersuchung, der Eindämmung und der Wiederherstellung von Systemen und Daten.

-

User and Entity Behavior Analytics (UEBA)

Eine Technologie, die das Verhalten von Benutzern und Entitäten überwacht und Abweichungen von normalen Mustern erkennt, um Angriffe zu erkennen.

-

Incident Response Plan

Ein vordefinierter Plan, der beschreibt, wie das SOC auf einen Cyberangriff reagieren wird.

-

Disaster Recovery Plan

Ein Plan, der beschreibt, wie das Unternehmen im Falle eines katastrophalen Ereignisses wie einem Ausfall oder einem Angriff wiederhergestellt wird.

-

Social Engineering

Eine Technik, bei der Angreifer versuchen, Benutzer zu täuschen oder zu überreden, bestimmte Aktionen auszuführen oder vertrauliche Informationen preiszugeben.

-

Two-Factor Authentication (2FA)

Eine Methode zur Verbesserung der Sicherheit von Anmeldungen, bei der Benutzer neben einem Passwort auch einen zweiten Faktor wie eine SMS oder einen Fingerabdruck benötigen.

-

Alarm

Ein Alarm wird ausgelöst, wenn ein Ereignis oder eine Bedrohung auftritt, die eine mögliche Sicherheitsbedrohung darstellt.

-

Use Case

Ein Use Case ist eine Methode zur Identifizierung von Bedrohungen, die auf der Analyse von Sicherheitsereignissen oder Daten basiert.

-

IOC (Indicators of Compromise)

Ein Indikator für Kompromittierung ist eine Art von Daten oder Information, die darauf hindeuten kann, dass ein System oder eine Netzwerkressource möglicherweise kompromittiert wurde.